功能介绍

IPSEC反向路由注入,即Reverse Route Injection,一般用于IPSEC VPN总分机构中的总部路由器中。通过该功能,当分支与总部路由器间的IPSEC协商成功后,总部路由器会自动将分支的网段注入路由表中,使总部能够将数据正确地转发到相应的分支上。

IPSEC反向路由注入功能的实现原理:当分支与总部间的IPSEC协商成功后,总部路由器会通过查看与该分支协商成功的ipsec sa感兴趣流,来了解分支的网段信息,同时将该网段信息添加入路由表,下一跳为分支的IP。

比如,分支1的IPSEC感兴趣流为:分支网段192.168.1.0/24——>总部网段192.168.0.0/24,当与总部协商成功后,总部路由器对应该该分支的IPSEC感兴趣流为:总部网段192.168.0.0/24——>分支192.168.1.0/24;从感兴趣流中可以了解到该分支需与总部通信的网段为“192.168.1.0/24”,此时总部路由器通过反向路由注入功能,将192.168.1.0/24网段放入路由表,下一跳为分支1的IP地址。

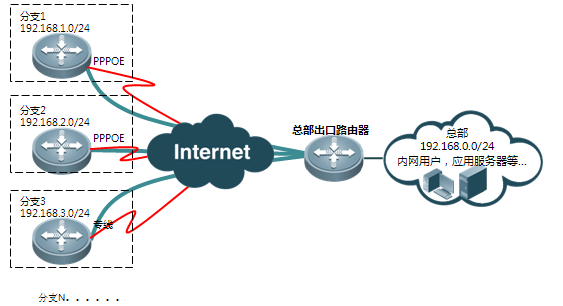

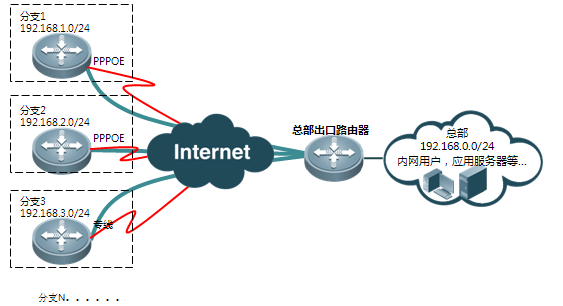

一、组网需求:

在总部路由器上通过IPSEC反向路由注入功能动态注入分支的路由信息,以实现总部与分支的正常通信。

二、组网拓扑:

三、配置要点:

1、配置基本的IPSEC功能

2、在总部路由器上配置反向路由注入功能

3、将反向注入的路由重发布到动态路由协议(可选,以OSPF为例)

四、配置步骤

1、配置基本的IPSEC功能

根据现场环境及客户需求,选择合适的IPSEC部署方案,详细配置参考IPSEC“基础配置”章节(典型配置--->安全--->IPSEC--->基础配置)

2、在总部路由器上配置反向路由注入功能

crypto dynamic-map dymymap 5

reverse-route //配置反向路由注入功能

注意:

-

通过该功能注入的路由默认管理距离为1,权重为XXX与静态路由一样。可通过扩展参数修改注入路由的管理距离、度量值、也可对注入的路由进行标记。

-

可通过remote-peer参数指定只对特定的对等体进行反向路由注入。

-

通过该功能注入的路由可实现与BFD或TRACK联动。

Ruijie(config-crypto-map)#reverse-route ?

<1-255> Distance

bfd Configure bfd

remote-peer Match address of packets to encrypt

tag Set tag for this route

track Install route depending on tracked item

weight Route weight

<cr>

3、将反向注入的路由重发布到动态路由协议(可选,以OSPF为例)

router ospf 1

redistribute static subnets

五、配置验证

1、分支1与总部ipsec协商成功后,在总部路由器上可以看到动态生成了一条指向分支的路由:

Ruijie(config)#show ip route

Codes: C - connected, S - static, R - RIP, B - BGP

O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default

Gateway of last resort is no set

C 10.0.0.0/24 is directly connected, GigabitEthernet 0/0

C 10.0.0.1/32 is local host.

C 192.168.0.0/24 is directly connected, Loopback 0

C 192.168.0.1/32 is local host.

S 192.168.1.0/24 [1/0] via 10.0.0.2 //分支1的IPSEC VPN成功拨后,总部通过反向注入的路由。

2、在分支1上清除对应的ipsec sa,此时总部路由器上对应的路由条目消失:

center#show ip route

Codes: C - connected, S - static, R - RIP, B - BGP

O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default

Gateway of last resort is no set

C 10.0.0.0/24 is directly connected, GigabitEthernet 0/0

C 10.0.0.1/32 is local host.

C 192.168.0.0/24 is directly connected, Loopback 0

C 192.168.0.1/32 is local host.