而如果当出现状态为MM_SI1_WR1, MM_SA_SETUP、MM_SI2_WR2, MM_VERIFY、MM_SI3_WR3, MM_VERIFY时候,说明ISAKMP SA无法协商成功。

(二)组网拓扑

(三)可能原因

1、连通性异常

2、出接口未调用vpn加密图

3、总部和分支policy策略配置不一致

4、预共享密钥配置错误

5、FQDN配置错误

6、运营商过滤

7、总部为二级路由的情况下出口设备没有配置映射

8、多线路环境下选路错误

(四)处理步骤

步骤1、对比分支和总部配置

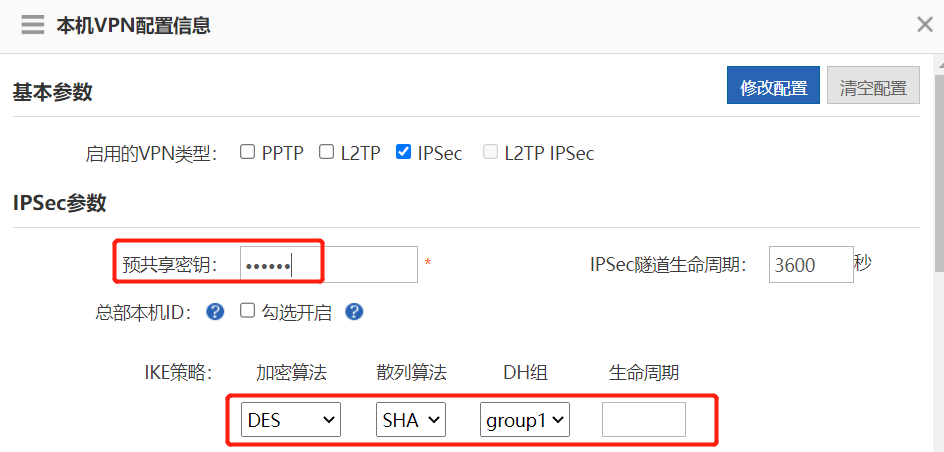

确认预共享秘钥、第一阶协商参数、第二阶段协商参数、感兴趣流等是否一致

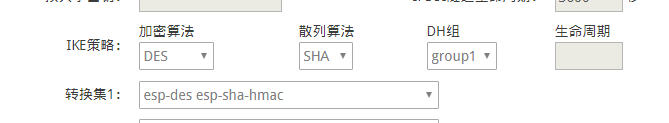

a、配置IPsec 第一阶段

步骤2、确定VPN是否建立成功

a、Web界面显示蓝色的情况或点击显示已接入

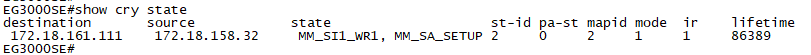

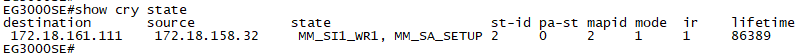

b、命令行可以通过show crypto state查看VPN第一阶段的情况

b、命令行可以通过show crypto state查看VPN第一阶段的情况

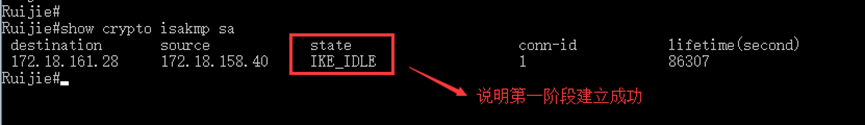

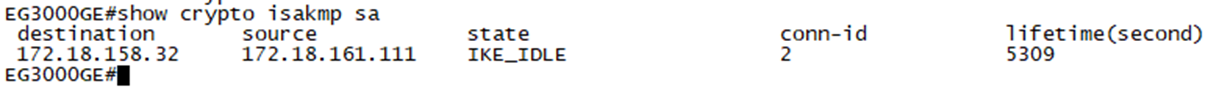

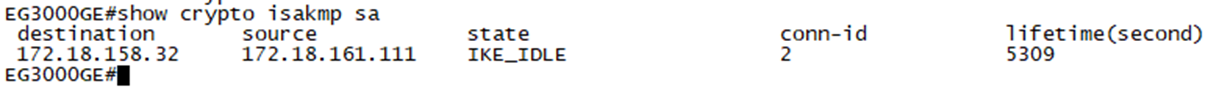

show crypto is sa 查看第一阶段建立的情况,IDLE状态表示是建立正常的状态

【补充】

【补充】

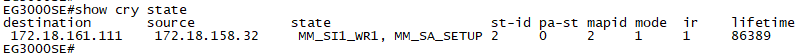

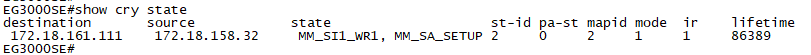

一阶段建立不成功状态显示

1、分支的状态机为MM_SI1_WR1, MM_SA_SETUP,而总部没有状态机信息

第一个报文发出,总部没有收到

2、分支的状态机为MM_SI1_WR1, MM_SA_SETUP,而且打印Send ISAKMP negotiate message failed, errno:148, No route to host syslog

第一个报文发出,但是路由选路失败(检查下转发路由)

3、分支和总部的状态机都为:MM_SI1_WR1, MM_SA_SETUP

可以通过debug cry is查看,若提示no proposal chosen,协商参数不一致;若是需要配置fqdn,需要使用野蛮模式对接

4、分支和总部的状态机都为:MM_SI2_WR2, MM_VERIFY

卡在三四报文交互,可以通过debug cry is信息查看日志,一般来说是报文重传,或者使用证书协商,证书安装存在问题

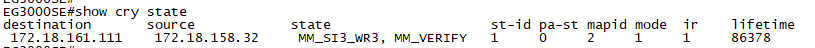

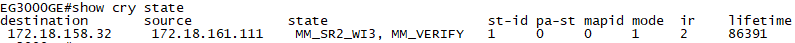

5、分支和总部的状态机都为:MM_SI3_WR3, MM_VERIFY

预共享密钥不一致,身份验证失败,nat环境出现丢包,通过debug cry is查看协商的情况,以及设备外网口抓包可以进一步查看下

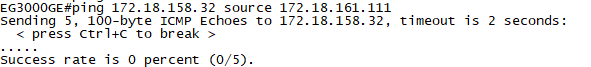

步骤3、检查总部和分支是否连通性异常

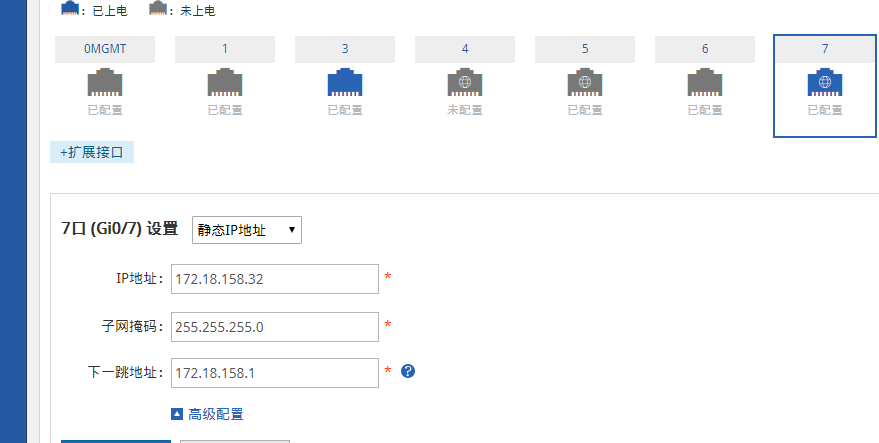

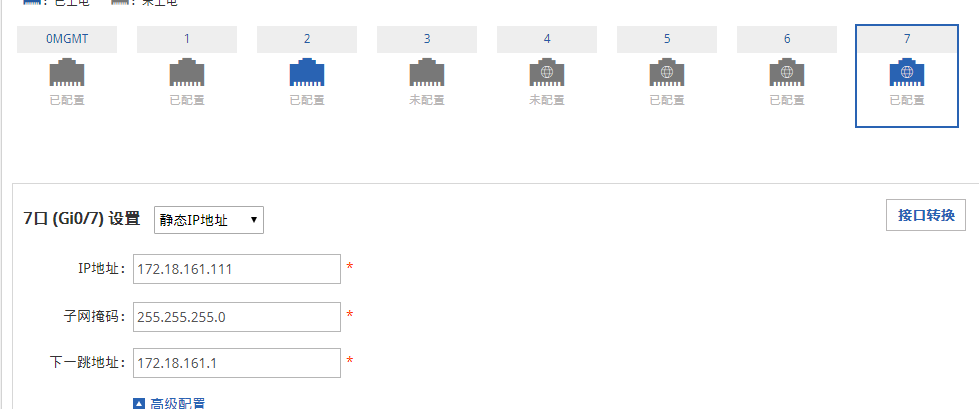

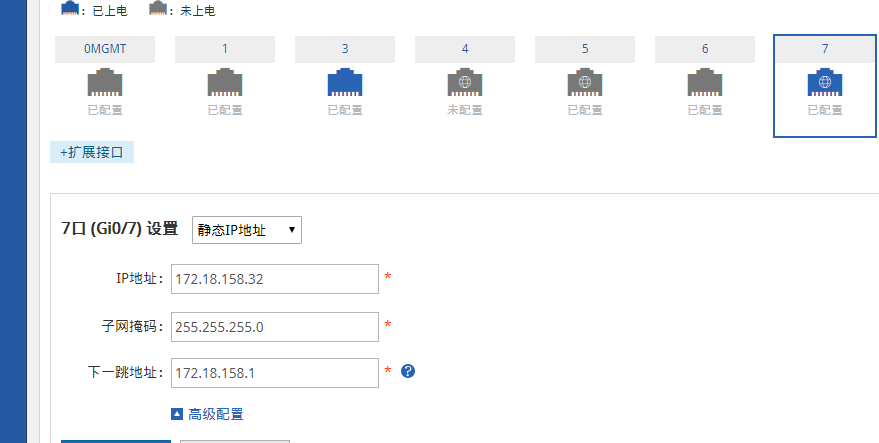

a、总部和分部建立VPN首先要保证总分部的公网地址连通性正常,如下图,假设下图两台设备都为出口,接口上的配置的是公网地址总部出口IP

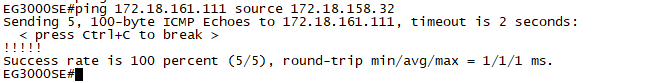

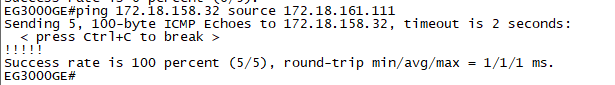

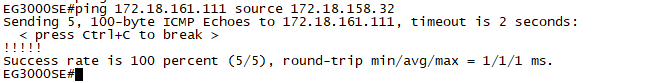

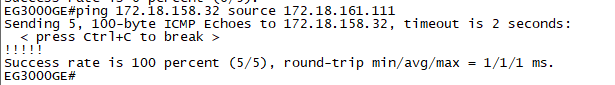

出口地址连通性测试,命令行上带对应接口地址为源ping对端公网地址,如下图

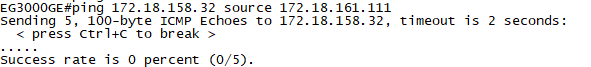

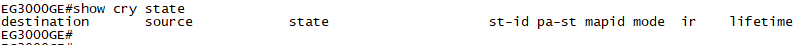

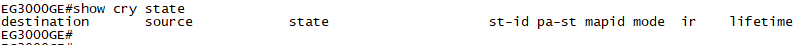

b、如果总分部联通性不通,show crypto state是没有打印信息的

b、如果总分部联通性不通,show crypto state是没有打印信息的

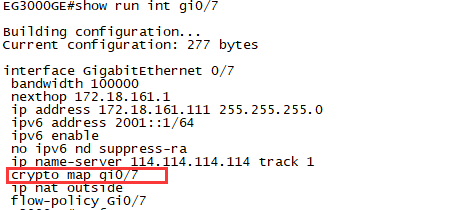

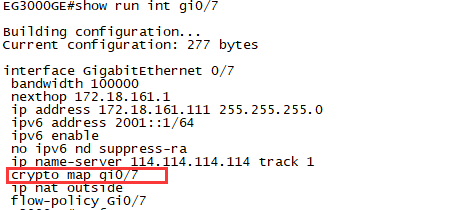

步骤4、检查VPN匹配对应的出接口下是否调用VPN加密图

a、命令行下调用加密图的命令

总部如果没有调用加密图的情况下,总部show crypto state没有打印信息,分部show crypto state卡在第一、二报文交互状态

分部:

分部:

分部没有调用加密图的情况下,总分部show crypto state都没有打印信息总部: 分部:

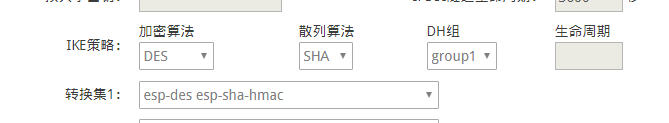

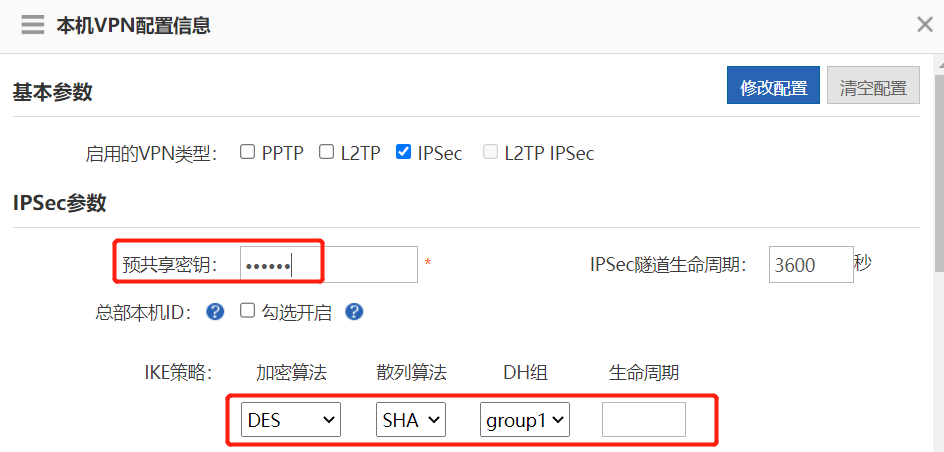

分部: 步骤5、检查总部和分支policy策略配置不一致总分部之间isa策略参数需要一一对应,如果不一样是建立不起来的,具体如下图

步骤5、检查总部和分支policy策略配置不一致总分部之间isa策略参数需要一一对应,如果不一样是建立不起来的,具体如下图

分部:

【补充】

第一阶段协商参数对应命令行为show crypto isa policy

b、如果因为第一阶段协商参数不一致,导致show crypto state卡在第一、二报文交互状态

主模式协商失败,show crypto state发现分支的状态机为MM_SI1_WR1, MM_SA_SETUP,而总部没有状态机信息

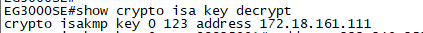

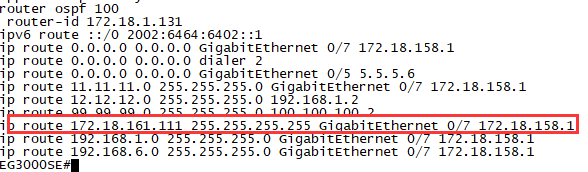

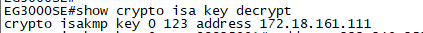

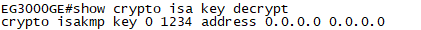

步骤6、检查预共享密钥配置是否错误

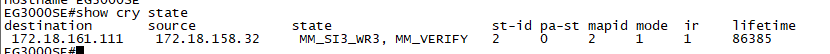

预共享密钥配置错误导致IPsec第一阶段协商五、六个报文交互不成功,在总分部上通过show crypto state看到的状态分别为

分部:

总部:

【补充】

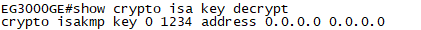

11.x的设备可以查看当前配置的预共享密钥是多少,通过命令show crypto isa key decrypt

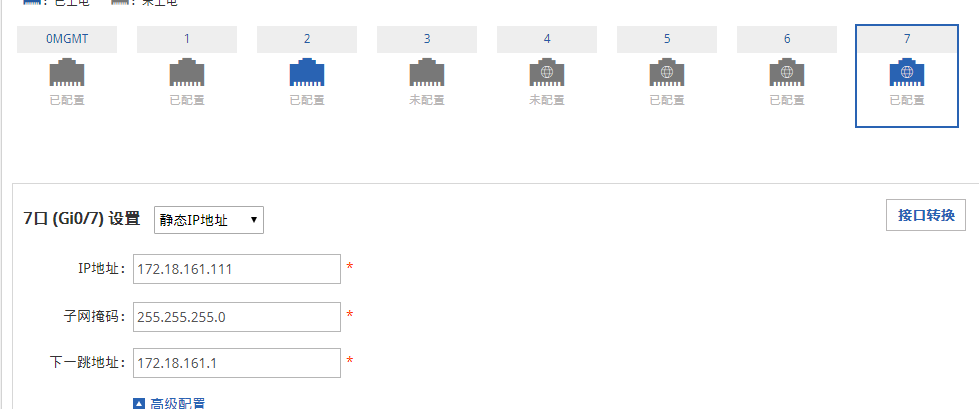

步骤7、检查是否QDN配置错误

分部显示五六个报文交互状态

总部显示第一阶段建立完成

总部配置:

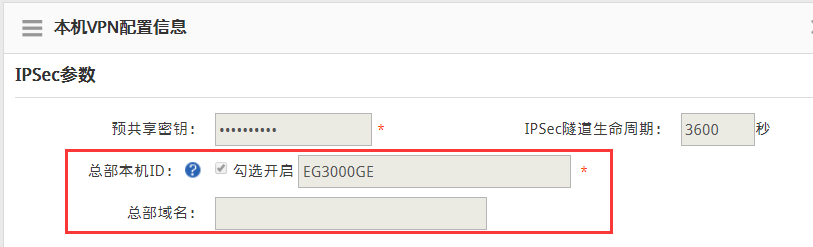

分支FQDN对应的命令行配置为:self-identity fqdn EG3000GE

分部配置:

总部FQDN配置为:

self-identity fqdn EG3000SE

crypto isakmp key 7 151b5f7246 hostname EG3000GE

crypto map gi0/7 1 ipsec-isakmp

set peer EG3000GE

分部上的对端ID需要和总部的本机ID一致

步骤8、检查是否运营商过滤

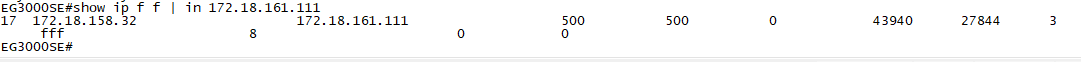

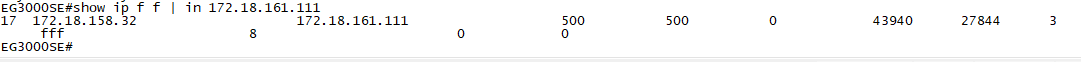

可以通过show ip f f | in 500查看对应的流表信息是否有到EG,如果没有,并且设备上并没有ip session filter的配置进行过滤,可以怀疑运营商问题.

步骤9、总部为二级路由的情况下出口设备没有配置映射

网络拓扑为出口路由下联EG下联内网,EG作为二级路由配置IPsec总部,需要在总部出口配置映射UDP4500和500

对应web界面配置:

对应命令行配置:

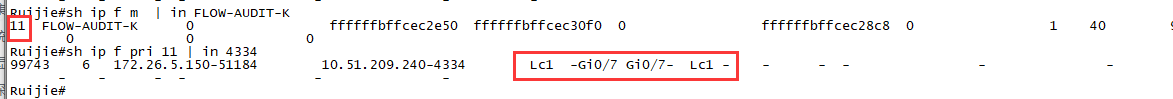

步骤10、多线路环境下选路错误

可以通过查看流表的出接口判断是否是来回路径不一致

解决方案:多线路的情况下有可能导致来回路径不一致,建议配置一条静态路由,目的地址指向对端公网地址走对应的下一跳,保证来回路径一致

具体配置如下:

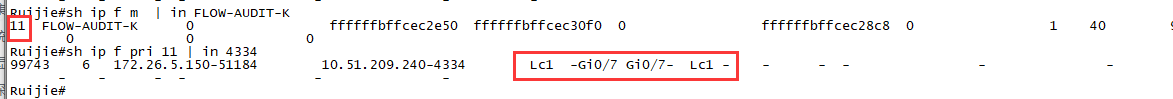

查看IPSEC报文选路方法:

sh ip f m | in FLOW-AUDIT-K ---show出来后,查看第一列的数值

sh ip f pri 数值 | in 500

(五)信息收集

如果上述方法进行配置检查后依旧无法正常建立IPSec VPN,可以收集以下信息之后反馈 4008-111-000工程师,协助您进一步排查故障。

show version

show int usage

sh tcp connect

sh ip udp

sh memory

sh cpu | ex 0.00

sh exec

show coredump file

show run

show log reverse

show ip interface brief

show ip route

show crypto state (收集3次,每次间隔5s)

show ip fpm flow | in 500 (收集3次,每次间隔5s)

show ip fpm pri 1 | in 500

show crypto log

debug su

execute diagnose-cmd fdisk

execute diagnose-cmd mount

IPSEC分支信息收集:

debug cry isa

debug cry ipsec

terminal monitor

收集5分钟左右

Undebug all --收集完需要关闭debug信息

IPSEC总部信息收集:(推荐总部只有一路IPSEC可以开启收集,超过一路以上谨慎开启debug,以免影响业务)

debug cry isa

debug cry ipsec

terminal monitor

收集5分钟左右

Undebug all --收集完需要关闭debug信息

(六)总结与建议

IKE SA建立失败常见原因是IKE协商报文不可达,和IKE SA两端策略(加密算法、DH组、预共享秘钥、身份认证方法)不匹配

如遇该故障无法定位解决的可点击:售后闪电兔 处理