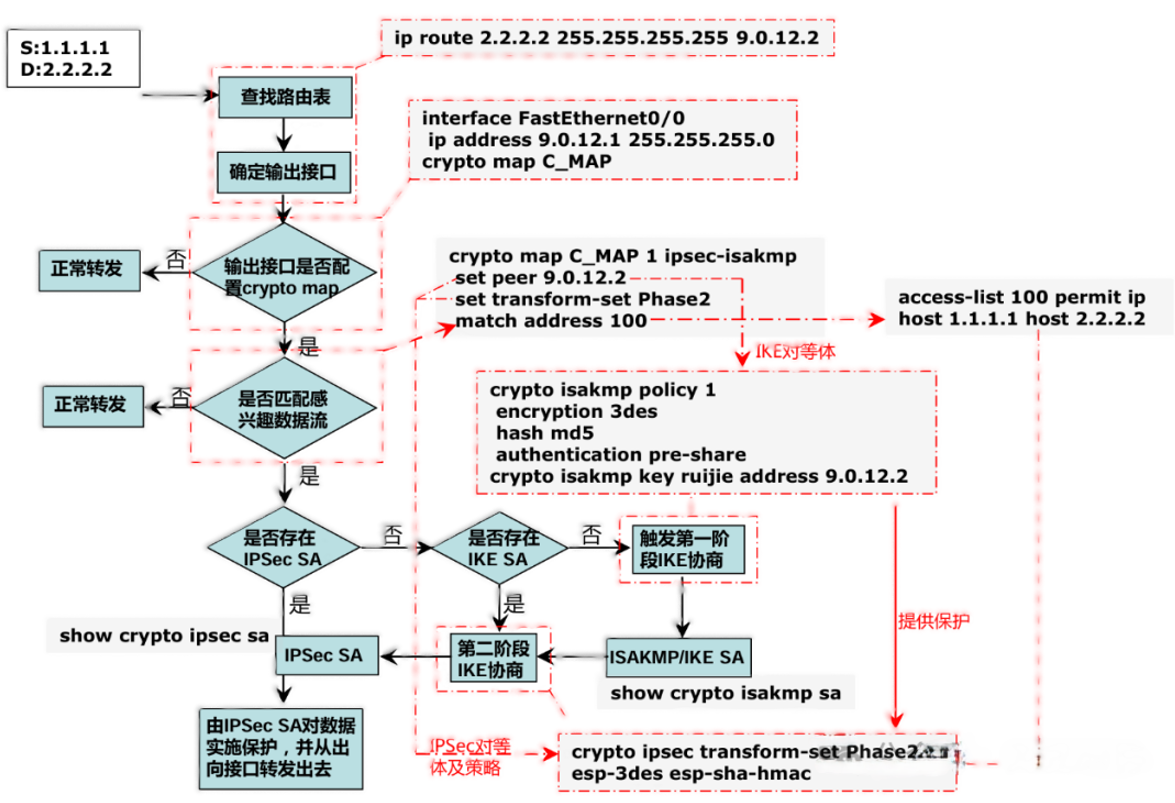

第1步:当路由器收到源地址是1.1.1.1发往目标地址2.2.2.2的数据包后,首先查找路由表,看看2.2.2.2 会从F0/0接口发出(关键点配置1:要有目标地址的路由,路由是基础没路由就不可以)

第2步:当数据包从F0/0发出时,突然发现F0/0口有调用ipsec的map配置,所以路由器马上会进行ipsec匹配,看看这个数据流是否要进行ipsec加密(关键点配置2:接口要调用ipsec map图,不然都激活不了ipsec功能)

第3步:如何进行ipsec匹配呢?主要就是匹配这个数据包的源ip和目标ip是否在ipsec的感兴趣流中,通过查看,确实在其感兴趣流access-list 100中(关键点配置3:感兴趣流ACL要配置正确,否则会命中不了,也会逃脱ispec的加密)

第4步:当在命中了感兴趣流后,这时候就激活了ipsec功能,因此这时候ipsec模块就开始检查是否存在第2阶段ispec sa了。如果存在,就直接加密转发数据了。如果不存在第2阶段ispec sa ,那么就要进行第5步了(关键点配置4:ipsec第2阶段transform-set的准确配置)

第5步:当不存在第2阶段时,因此那么必须要开始建立ipsec第1阶段,第1阶段主要就是policy参数的协商,还有密钥isakmp key的配置了(关键点配置5:第1阶段policy和key的配置)

第6步:当第1阶段和第2阶段参数都配置好了后,那么和谁建立ipsec呢,因此就要配置ipsec的map了,map的主要参数就是确定对等体peer,调用第2阶段transform-set 和acl感兴趣流了(关键点配置6:map的配置:peer,transform-set调用、acl调用)

第7步:当完成了第1阶段的参数配置和map的定义后并在接口下调用map,ipsec的第1阶段就建立完成了。第1阶段完成后,随之而来,ipsec的第2阶段也就完成了。数据也可以正常加密了。