标准IP 访问控制列表::ip access-list N [permit | deny ] 地址段 反掩码 ,N取值范围 1~99

例: ip access-list 1 permit 192.168.1.0 0.0.0.255

扩展IP 访问控制列表: ip access-list N [permit | deny ] 源地址段 反掩码 目的地址段 反掩码 ,N取值范围 100~199

例: ip access-list 100 permit 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

MAC扩展访问控制列表 : access-list N [permit | deny ] host 源mac地址 host 目的mac地址 ,N取值范围 700-799

access-list N [permit | deny ] host 源mac地址 any any表示地址任意

例:access-list 700 permit host 0001.1111.1111 any

Expert扩展访问控制列表: access-list N [permit | deny ] 协议 源mac mac反掩码 目的mac mac反掩码 ,N取值范围 2700-2899

例:access-list 2700 permit ipx host 0001.1111.1111 any

注:ACL默认最后是一条deny的条目“禁止所有”,这是隐藏的规则,配置是一定要注意,否则会导致与ACL相关的策略达不到预期的效果。

标准ACL配置案例:

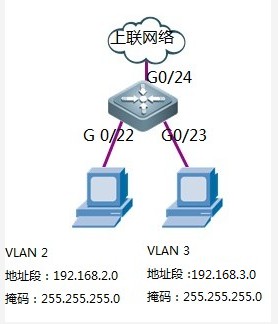

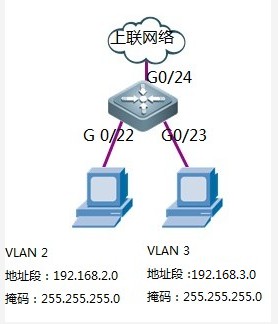

1、组网需求

只允许vlan 2的数据通过g0/24上网,其他网段不允许

2、组网拓扑

3、配置要点:

1) ACL默认最后有一条deny any,故允许的ACL应该写在上面。若是禁止某网段访问,其他网段均放通,则应该在最后加一条permit any.

2)标准的ACL只匹配源IP地址;

3) 标准的ACL号是从1-99和1300-1999;

4)如果是单个IP地址,可写为access-list 1 permit host 192.168.1.1

4、配置步骤:

注意:配置之前建议使用 Ruijie#show interface status查看接口名称,常用接口名称有FastEthernet(百兆)、GigabitEthernet(千兆)和TenGigabitEthernet(万兆),以下配置以千兆接口为例。

1)配置vlan ,svi口地址(vlan网关),接口划分到相应vlan里;

新建vlan 2、3

Ruijie>enable

Ruijie#configure terminal

Ruijie(config)#vlan 2 ------>创建vlan 2

Ruijie(config-vlan)#exit

Ruijie(config)#vlan 3

Ruijie(config-vlan)#exit

划分接口到相应vlan下

Ruijie(config)#interface GigabitEthernet 0/22

Ruijie(config-if-GigabitEthernet 0/22)# switchport access vlan 2

Ruijie(config)#interface GigabitEthernet 0/23

Ruijie(config-if-GigabitEthernet 0/23)# switchport access vlan 3 ------>把交换机的第23个千兆接口划入到vlan 3

配置vlan2和vlan3的svi口地址

Ruijie(config)#interface vlan 2

Ruijie(config-if-VLAN 2)#ip address 192.168.2.254 255.255.255.0 ------>配置vlan 2的网关地址

Ruijie(config-if-VLAN 2)#exit

Ruijie(config)#interface vlan 3

Ruijie(config-if-VLAN 3)#ip address 192.168.3.254 255.255.255.0 ------>配置vlan 3的网关地址

Ruijie(config-if-VLAN 3)#exit

2) 配置g0/24为路由口

Ruijie(config)#interface GigabitEthernet 0/24

Ruijie(config-if-GigabitEthernet 0/24)#no switchport ------>把交换机的第二十四千兆接口属性改成路由接口

Ruijie(config-if-GigabitEthernet 0/24)#ip address 172.16.1.1 255.255.255.0 ------>配置ip地址

3) 配置默认路由

Ruijie(config)#ip route 0.0.0.0 0.0.0.0 172.16.1.2 ------>配置默认路由

4) 配置标准ACL,并在g0/24调用;

Ruijie(config)#access-list 1 permit 192.168.2.0 0.0.0.255 ----序列1~99标准的ACL,指定源地址

Ruijie(config)#access-list 1 deny any ------> 默认有一条deny any的条目

Ruijie(config)#interface vlan 2

Ruijie(config-if-VLAN 2)#ip access-group 1 in------>应用acl。

5)保存配置

Ruijie(config-if-GigabitEthernet 0/24)#end

Ruijie#write ------> 确认配置正确,保存配置

5、验证命令:

Ruijie#show access-lists 1 查看ACL的配置

ip access-list standard 1

10 permit 192.168.2.0 0.0.0.255

20 deny any

Ruijie#show ip access-group 查看ACL在接口下的应用

ip access-group 1 out

Applied On interface GigabitEthernet 0/24

扩展ACL配置案例

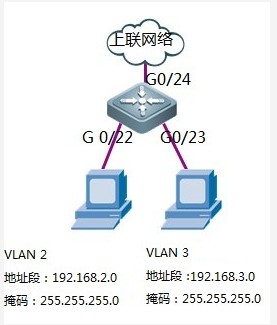

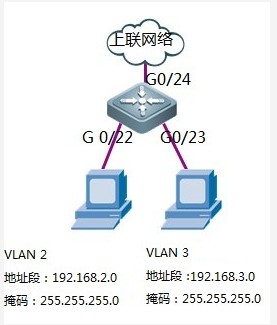

1、组网需求:

禁止vlan 2访问vlan3,但192.168.2.1这个地址不受限制;

2、组网拓扑

3、配置要点:

1)扩展ACL可匹配源地址、目的地址、IP协议,tcp、udp、icmp、igmp待协议;

如要允许所有目的端口是tcp80端口的流量:Ruijie(config)#access-list 100 per tcp any any eq 80

2)扩展ACL号为100-199和2000-2699

4、配置步骤:

注意:配置之前建议使用 Ruijie#show interface status查看接口名称,常用接口名称有FastEthernet(百兆)、GigabitEthernet(千兆)和TenGigabitEthernet(万兆),以下配置以千兆接口为例。

1)配置vlan ,svi口地址,接口划分到相应vlan里

新建vlan 2、3

Ruijie>enable

Ruijie#configure terminal

Ruijie(config)#vlan 2 ------>创建vlan 2

Ruijie(config-vlan)#exit

Ruijie(config)#vlan 3

Ruijie(config-vlan)#exit

划分接口到相应vlan下

Ruijie(config)#interface GigabitEthernet 0/22

Ruijie(config-if-GigabitEthernet 0/22)# switchport access vlan 2

Ruijie(config)#interface GigabitEthernet 0/23

Ruijie(config-if-GigabitEthernet 0/23)# switchport access vlan 3 ------>把交换机的第23个千兆接口划入到vlan 3

配置vlan2和vlan3的svi口地址

Ruijie(config)#interface vlan 2

Ruijie(config-if-VLAN 2)#ip address 192.168.2.254 255.255.255.0 ------>配置vlan 2的网关地址

Ruijie(config-if-VLAN 2)#exit

Ruijie(config)#interface vlan 3

Ruijie(config-if-VLAN 3)#ip address 192.168.3.254 255.255.255.0 ------>配置vlan 3的网关地址

Ruijie(config-if-VLAN 3)#exit

2) 配置g0/24为路由口

Ruijie(config)#interface GigabitEthernet 0/24

Ruijie(config-if-GigabitEthernet 0/24)#no switchport ------>把交换机的第二十四千兆接口属性改成路由接口

Ruijie(config-if-GigabitEthernet 0/24)#ip address 172.16.1.1 255.255.255.0 ------>配置ip地址

3)配置标准ACL,并在SVI口调用;

Ruijie(config)#ip access-list 100 permit ip host 192.168.2.1 any

Ruijie(config)#ip access-list 100 deny ip 192.168.2.0 0.0.0.255 192.168.3.0 0.0.0.255

Ruijie(config)#ip access-list 100 permit ip any any ------>ACL默认最后一句是deny ip any any ,故为保证其他数据能通过必须配置一条permit ip any any

Ruijie(config)#interface vlan 2

Ruijie(config-if-VLAN 2)#ip access-group 100 in ------>在 vlan2的网关上应用ACL

4 )保存配置

Ruijie(config-if-VLAN 2)#end

Ruijie#write ------> 确认配置正确,保存配置

5、验证命令

Ruijie#sh access-lists 100 查看ACL的配置

ip access-list extended 100

10 permit ip host 192.168.2.1 any

20 deny ip 192.168.2.0 0.0.0.255 192.168.3.0 0.0.0.255

30 permit ip any any

Ruijie#show ip access-group 查看ACL在接口下的应用

ip access-group 100 in

Applied On interface vlan 2.

MAC ACL配置案例

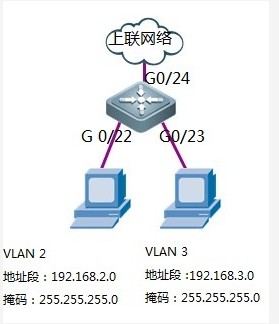

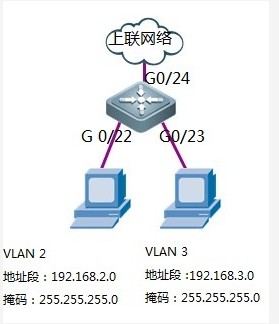

1、组网需求

过滤vlan 2里的0001.1111.1111这个mac地址,即此物理地址的数据不允许它访问其他vlan

2、组网拓扑

3、配置要点

1)配置vlan ,svi口地址,接口划分到相应vlan里;

2)配置ACL,并在vlan 2调用;

4、配置步骤

注意:配置之前建议使用 Ruijie#show interface status查看接口名称,常用接口名称有FastEthernet(百兆)、GigabitEthernet(千兆)和TenGigabitEthernet(万兆),以下配置以千兆接口为例。

1)配置vlan ,svi口地址,接口划分到相应vlan里;

新建vlan 2

Ruijie>enable

Ruijie#configure terminal

Ruijie(config)#vlan 2 ------>创建vlan 2

Ruijie(config)#exit

划分接口到相应vlan下

Ruijie(config)#interface GigabitEthernet 0/22

Ruijie(config-if-GigabitEthernet 0/22)# switchport access vlan 2

配置vlan2的svi口地址(vlan2网关地址)

Ruijie(config)#int vlan 2

Ruijie(config-if-VLAN 2)#ip address 192.168.2.254 255.255.255.0

2)配置ACL,并在vlan 2调用

Ruijie(config)#access-list 700 deny host 0001.1111.1111 any ------> 拒绝mac地址是0001.1111.1111 访问任意地址

Ruijie(config)#access-list 700 per any any

Ruijie(config)#interface vlan 2

Ruijie(config-if-VLAN 2)#mac access-group 700 in ------>把 ACL 700应用在in方向(SVI上只能应用在in方向)

3)保存配置

Ruijie(config-if-VLAN 2)#end ------> 退出到特权模式

Ruijie#write ------>确认配置正确,保存配置

5、验证命令:

Ruijie#show access-lists 700 查看ACL配置

mac access-list extended 700

10 deny host 0001.1111.1111 any etype-any

20 permit any any etype-any

Ruijie#show access-group 查看ACL接口下的应用

mac access-group 700 in

Applied On interface VLAN 2

-24lc/lc-rg-mux(c)-24lc/lc_b03d4f9e541448d191d93b430bce1c85.webp)