应用场景

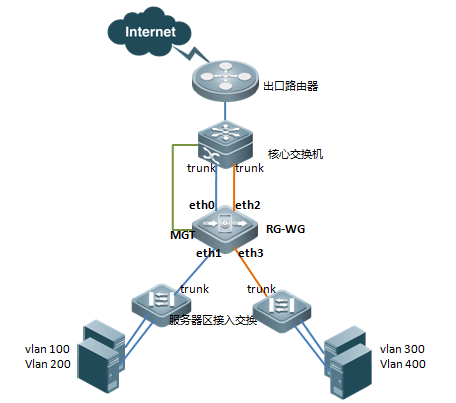

WG以桥模式接入网络,相当于一台交换机接入到原有网络中。当WG需要串入的位置,原先有两条或更多条链路进行上下互联时,需要采用多线接入的方式进行部署。本章节描述上下联存在两条链路、使用二层方式互联,且每条链路传输Trunk数据时的配置方法。更多条链路的配置方法与此类似,可以参考。

注意:Trunk环境部署时,需要注意不同Trunk链路中允许传输的VLAN不能有交叉,比如链路1可以传输VLAN10和VLAN 20的数据,那么链路2就不能传输VLAN10和VLAN20的数据;

一、组网要求:

WG使用两对二层透明接口接入网络,同时使用MGT口或者Vlan1进行管理。

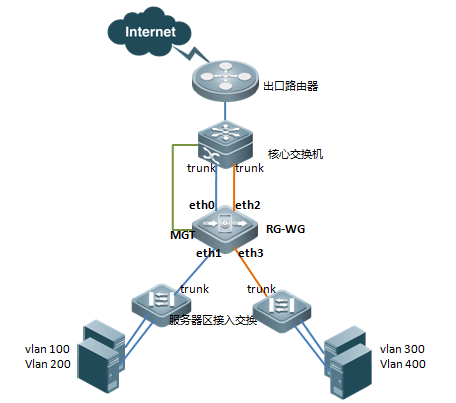

二、组网拓扑:

此拓扑适用于WG双进双出方式串入两条trunk链路中,而且两条trunk链路上跑的是不同的vlan数据。

注意:

1、WG多链路接入环境下,必须保证来回数据路径一致(如本例拓扑,某条数据流从eth0接口入,eth1接口出,该数据流从内网回应时,必须从eth1接口进来),否则会导致WG由于无法分析完整的数据流情况而影响识别率,因此WG不适合串入端口聚合链路中;

2、WG多链路接入环境下,必须保证上行链路或者下行链路中的数据不能含有同一个vlan的数据,因为WG的所有接口是属于同一个广播域的,因此WG不是何串入以三层方式进行端口聚合的链路中;

注意:如果WG采用电口作为业务口接入,请注意尽量选择使用硬件bypass对,这样在设备重启、掉电的情况下,网络还能正常通行。

电口硬件bypass对:

WG1000/2000/3000:eth0 <->eth1;eth2 <->eth3

WG1000S:ge3 <->ge4;ge5 <->ge6

光口无bypass对;

WG使用MGT口进行管理时,设备上总共需要接三个接口:2个业务口和一个MGT管理口;

如果需要使用vlan接口进行管理,只能使用Vlan1,设备不能在其他vlan上添加IP地址;

使用Vlan1进行管理时,管理接口直接使用业务口,需要开启业务口的管理功能;

实施时如果现场允许,建议尽量使用MGT口进行管理,实现管理流量和业务流量分离。

三、配置要点:

简要步骤:

1、PC直连WG,在IE中输入默认地址https://192.168.20.200登陆设备,用户名为administrator 密码默认为password

2、设置运行模式为预防模式

3、修改MGT口IP地址(可选)

4、使用Vlan1进行管理(可选)

5、配置默认路由

6、配置DNS

7、配置接口 802.1Q Vlan并加入Zone

经过WG的链路为trunk链路时,必须将所有经过的Vlan加入到接口;未加入的VLan数据无法通过WG,将造成这部分VLan网段通信中断;

加到接口的Vlan,只有加入Zone,WG才会对这个vlan的数据进行分析,因此需要把web服务器所在Vlan加入Zone;

此拓扑案例中,需要将VLAN 100/200添加到eth0和eth1接口上,将VLAN300/400添加到eth2和eth3上,同时由于四个VLAN都为服务器所在VLAN,因此都需要加入ZONE;

由于Vlan 1为所有接口的native vlan,因此如果链路中还有经过Vlan 1的数据,不需要把Vlan 1再添加到接口,默认即可通过。

8、配置非信任接口

四、配置步骤:

1、PC直连WG MGT口(WG1000S为GE1接口),设置PC地址为192.168.20.1,掩码为255.255.255.0,在IE中输入默认地址 https://192.168.20.200登陆设备,用户名为administrator 密码默认为password

说明:PC地址可以设置为192.168.20.0/24网段除了192.168.20.200地址外的任意可用地址。

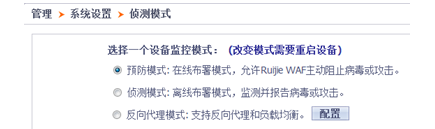

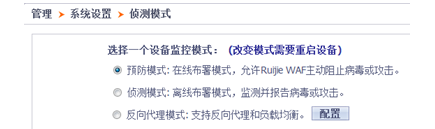

2、设备出厂时,运行模式默认为预防模式,此模式为串联接入时使用的模式,可以对检测到的攻击行为进行阻断;

查看首页监控模式是否为Preventative,如果是,说明当前已经是预防模式,转到下一步配置。

如果不是,进入菜单 管理 > 系统设置 > 侦测模式,修改模式为预防模式,并拉到页面下方,单击“应用":

说明:改变模式后,需要进入菜单 管理 > 系统维护 > 系统重启,重启设备后生效。

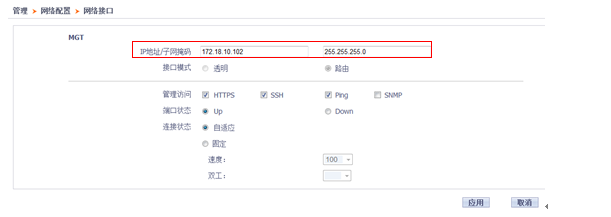

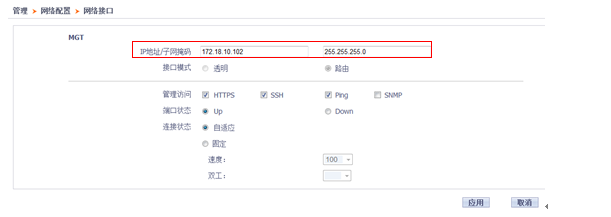

3、修改MGT口IP地址(可选)

说明:如果使用vlan1进行管理,不需要更改MGT口IP,可以跳过这一步。

进入菜单 管理 > 网络配置 > 网络接口,

选择MGT然后点击“编辑”按钮,或者直接单击MGT名称,修改MGT接口的默认IP地址,界面如下图所示:

在IP地址/子网掩码处出入规划的WG接口IP地址及掩码,单击“应用”生效。

4、使用Vlan1进行管理

说明:如果使用MGT口进行管理,则不需要执行此步骤,直接进入第5步。

(1)进入菜单管理 > 网络配置 > 网络接口

选择vlan1然后点击“编辑”按钮,或者直接单击vlan1名称,进入IP配置菜单:

(2)此处假设eth0接非信任口,网关在非信任口外的网络区域,选择eth0作为vlan1的管理接入接口,勾选开启eth0的管理访问功能:

说明:如果对vlan1的管理流量是从其他接口进入的,需要勾选开启其他eth接口的管理访问功能。

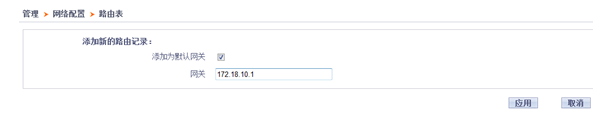

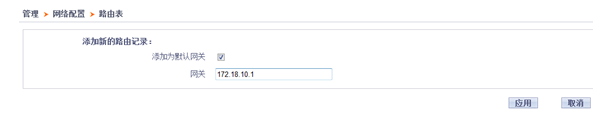

5、配置默认路由,使WG可以联接外网库文件更新服务器,同时实现跨网段管理

进入菜单 管理 > 网络设置 > 路由表,点击“添加”按钮,界面如下图所示:

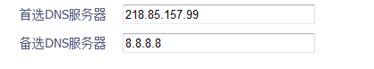

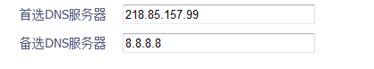

6、配置DNS,使WG可以解析库文件更新服务器的域名,DNS选择客户处电脑使用的DNS即可

进入菜单 管理 > 系统设置 > 主机,将页面往下拉,找到首选DNS服务器,输入正确的DNS地址后,单击“应用”生效:

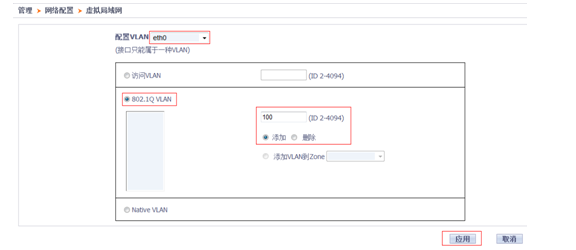

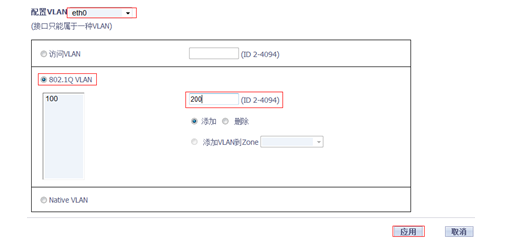

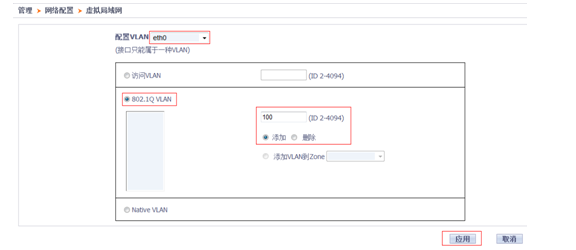

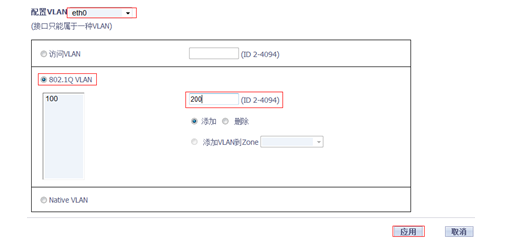

7、配置接口 802.1Q Vlan并加入zone,进入菜单 管理>网络配置>虚拟局域网:

(1)将vlan100,vlan200添加到eth0和eth1接口:

由于一次只能添加一个vlan,添加vlan100后,单击“应用“;再在VLAN ID中输入200,点击应用。即可将vlan100,vlan200都添加为eth0的802.1Q VLAN:

eth1接口配置步骤同上,略去截图。

(2)选择802.1Q vlan中的VLANID,选择"添加VLAN到Zone",下拉表中选择"_waf_inside_",只有加到waf_inside的vlan流量才会被分析,否则实施后服务器不会被保护,攻击日志中看不到任何日志。

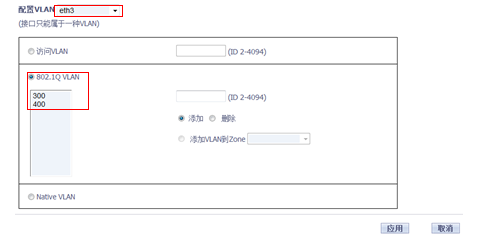

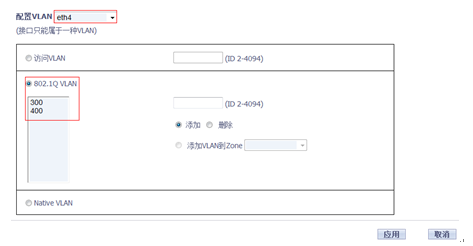

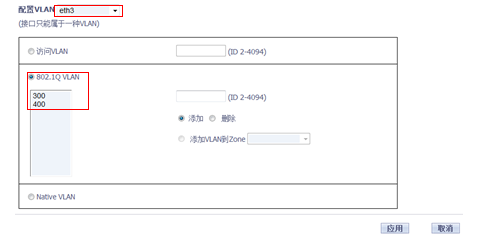

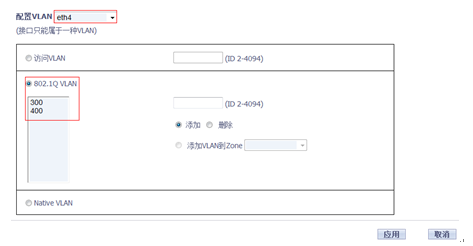

(3)使用相同方法将vlan300,vlan400添加到eth3和eth4:

注意:802.1Q VLAN只能添加2-4094的Vlan ID,Vlan 1 为接口的Native VLAN,而且native vlan不能修改。

(4) 选择eth3/eth4口下802.1Q vlan中的VLANID,选择"添加VLAN到Zone",下拉表中选择"_waf_inside_",只有加到waf_inside的vlan流量才会被分析,否则实施后服务器不会被保护,攻击日志中看不到任何日志。

8、配置非信任接口:默认所有接口为信任口,需要勾选接到非信任区域的接口为非信任口,WG只对非信任口收发的数据进行安全检查。

此拓扑图中eth0和eth2所接的网络对服务器来说为非信任网络,将eth0和eth2设置为非信任口:

非信任口勾选上后立即生效,无“应用”按钮。

五、配置验证:

1、带vlan tag的数据可以穿过WG进行通信;

2、可以使用新的管理地址进行管理。