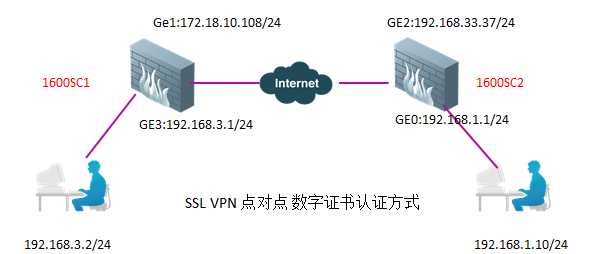

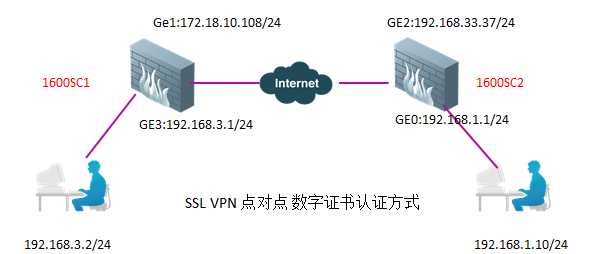

一、组网需求

某集团公司有两个子公司,两个子公司使用的都是wall 1600下一代防火墙(即简称NGFW),它们之间通过SSL VPN建立虚拟隧道,且认证的方式为RSA数字证书,实现两地局域网之间的互相访问。

二、网络拓扑

1600SC1--内网口GE3:192.168.3.1 ; 外网口GE1:172.18.10.108

1600SC2--内网口GE2:192.168.1.1 ; 外网口GE0:192.168.33.77

三、配置要点

在配置SSL网关功能之前,先确保两端网络都是可正常上网的,本案例是在两端都以设置好了基本的上网功能后做的配置。

简要说明CA根证书和两端设备的本地设备证书的生成:NGFW具备一个小型的CA管理中心的功能,可以为自己或其它NGFW设备颁发CA根证书和用户设备证书,本案例中我们选择其中一台1600SC(标号为1600SC1)为它自己和另外一台1600SC(标号为1600SC2)颁发证书。

配置的基本步骤如下:

1、登录到1600SC1的CA中心,为1600SC1和1600SC2生成CA根证书和用户证书

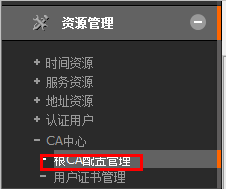

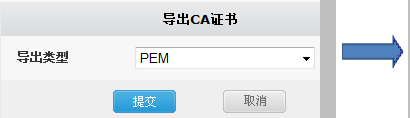

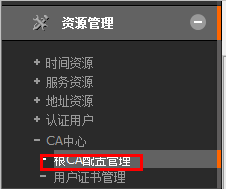

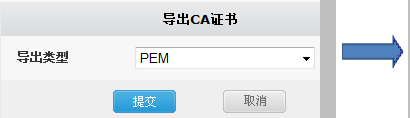

a、在“资源管理>CA中心>根CA配置管理”中,从1600SC1生成并导出CA根证书(选择导出PEM格式类型的证书)

b、在“资源管理>CA中心>用户证书管理“中,为1600SC1和1600SC2生成用户证书

生成证书请求 ,然后签发证书并下载证书到本地

c、分别进入两台设备的”VPN>本地证书“配置项中,把之前生成的CA根证书和用户证书分别导入给两台防火墙,提供给SSL VPN使用(以上生成的CA根证书和用户证书也可 以用于IPSEC VPN中)

给1600SC1导入CA根证书和用户证书

给1600SC2导入CA根证书和用户证书

2、配置1600SC1的SSL

a、编辑SSL网关

认证方式:RSC签名 算法:all

b、配置安全策略(与SSL 相关的安全策略建议调整到其它策略的前面,以免隧道流量匹配错误)

类型选择“SITE TO SITE" ,勾选“正向访问”和“反向访问”

3、配置1600SC2的SSL

a、编辑SSL网关

认证方式:RSA签名 算法:all

b、配置安全策略(与SSL 相关的安全策略建议调整到其它策略的前面,以免隧道流量匹配错误)

类型选择“SITE TO SITE" ,勾选“正向访问”和“反向访问”

四、操作步骤

1、登录到1600SC1的CA中心,为1600SC1和1600SC2生成CA根证书和用户证书

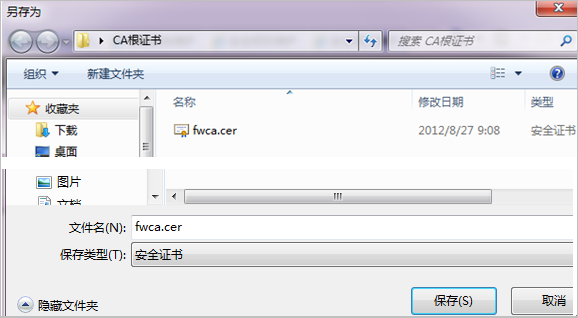

a、在“资源管理>CA中心>根CA配置管理”中,从1600SC1里导出CA根证书,保存在本地电脑的某个文件夹里

填写相关信息:

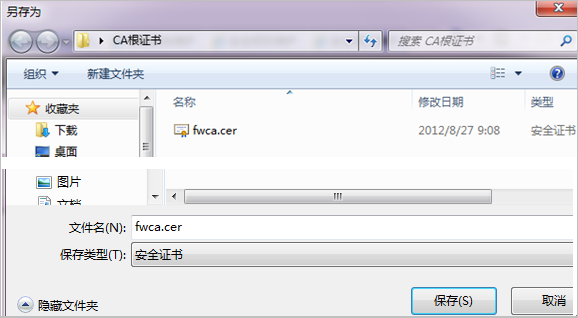

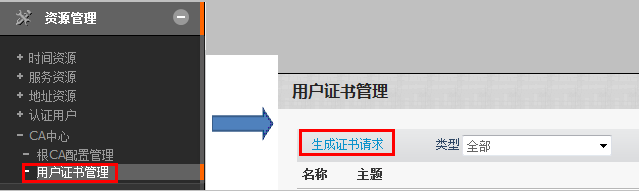

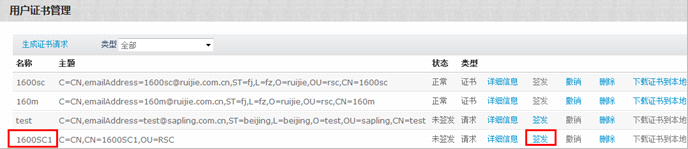

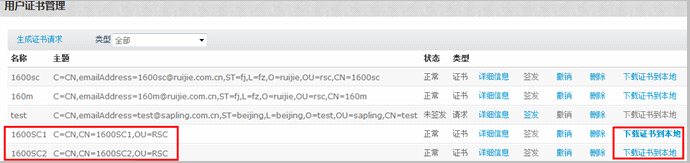

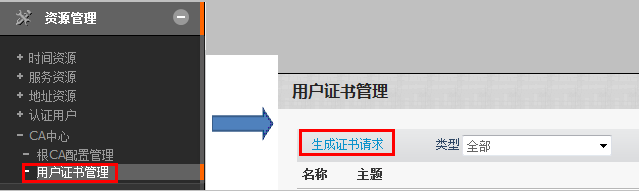

b、在“资源管理>CA中心>用户证书管理“中,为1600SC1和1600SC2生成CA根证书和用户证书

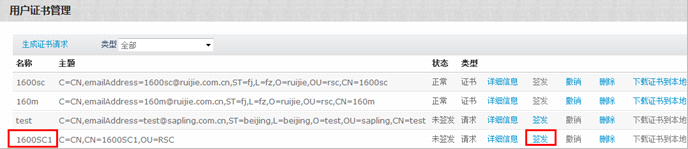

分别为1600SC1和1600SC2生成证书请求

签发证书

同理,为1600SC2做相同的操作

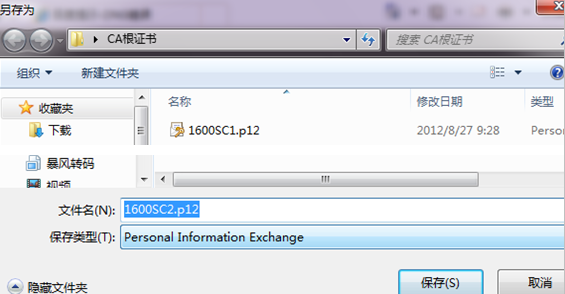

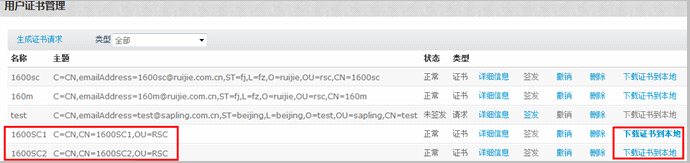

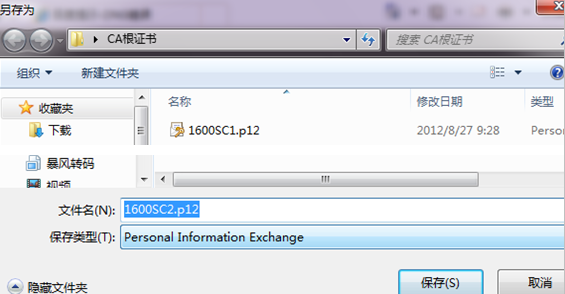

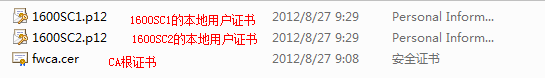

最后,把1600SC1和1600SC2的证书下载到本地,建议放置在与CA根证书同一个文件夹里

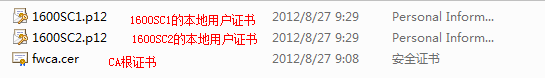

最终总共文件夹里有以下三个文件

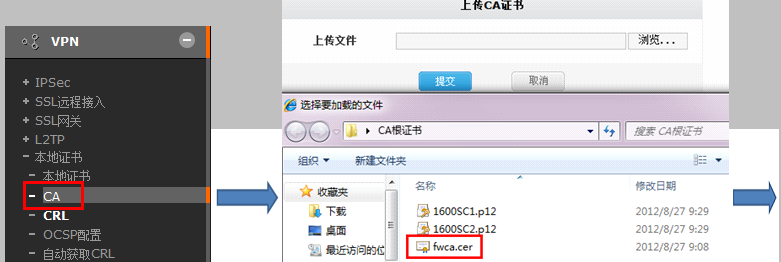

c、分别进入两台设备的”VPN>本地证书“配置项中,把之前生成的CA根证书和用户证书分别导入给两台防火墙,提供给SSL VPN使用(以上生成的CA根证书和用户证书也可以用于IPSEC VPN中)

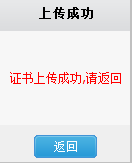

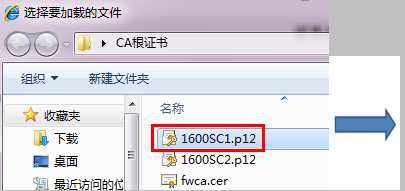

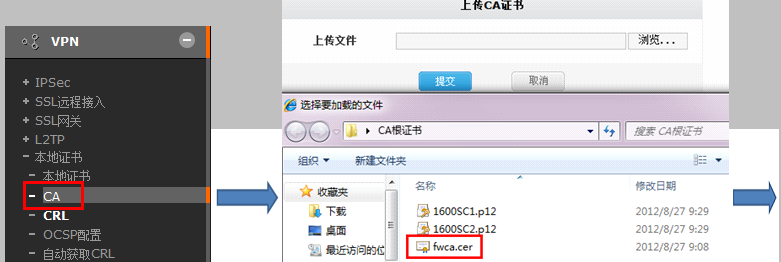

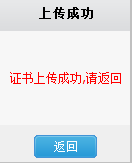

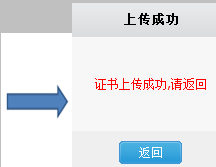

以下操作是给1600SC1导入CA根证书(如果原本已经存在有CA根证书,需要把旧的删除,才能导入新的)

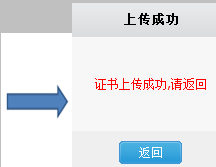

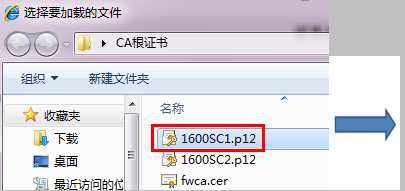

以下是为1600SC1导入本地证书

类似的,为1600SC2导入CA根证书和本地用户证书,这里不再重复赘述

2、配置1600SC1的SSL

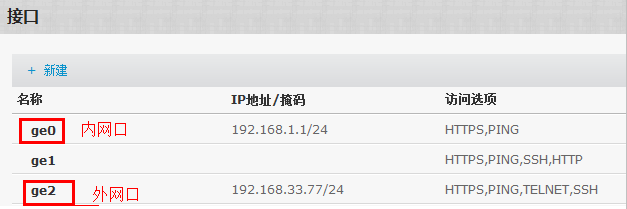

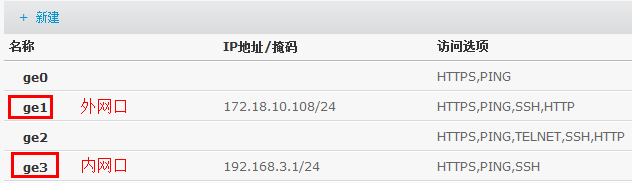

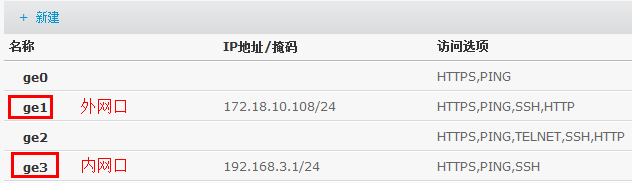

其中1600SC1基本的接口配置如下

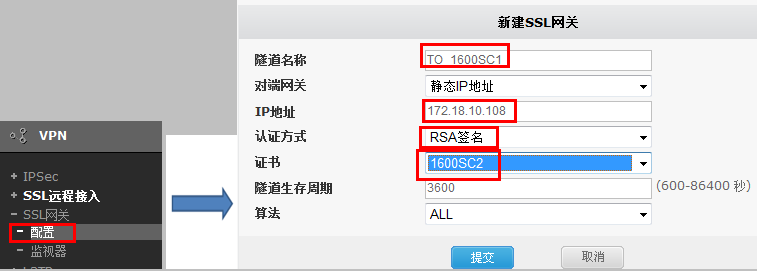

a、编辑SSL网关

认证方式:RSC 算法:all

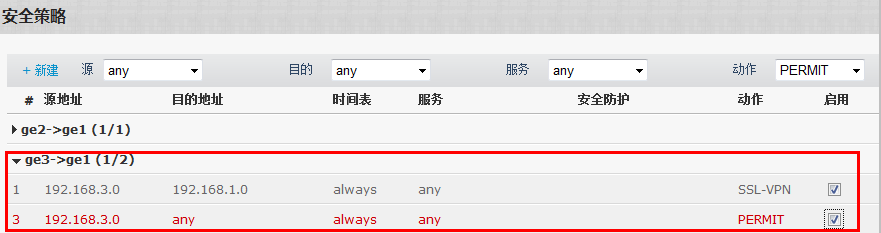

b、配置安全策略(与SSL 相关的安全策略建议调整到其它策略的前面,以免隧道流量匹配错误)

类型选择“SITE TO SITE" ,勾选“正向访问”和“反向访问”

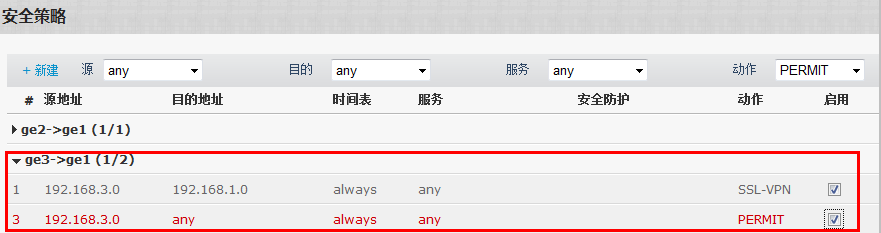

最终的安全策略表如下所示:(以下第二条是允许内网用户访问互联网的配置,这里稍微说明下,建议把SSL相关的策略调整到前面)

3、配置1600SC2的SSL

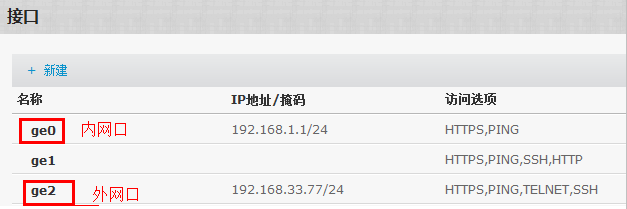

其中1600SC2的基本接口设置如下

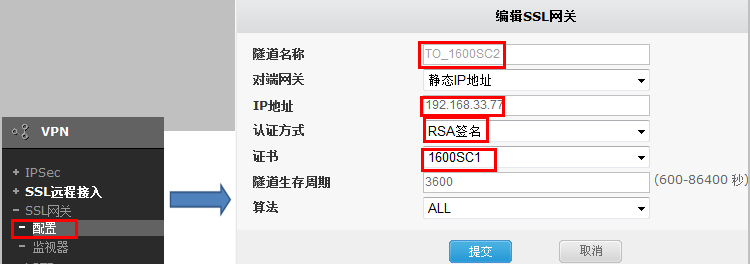

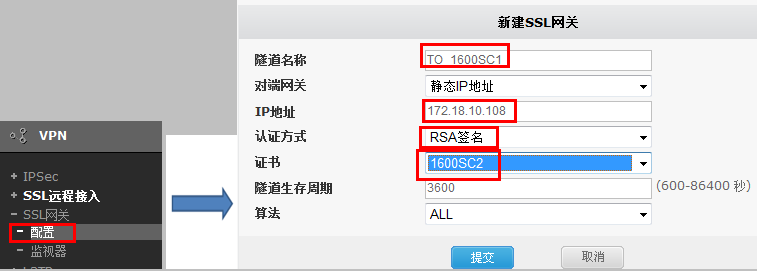

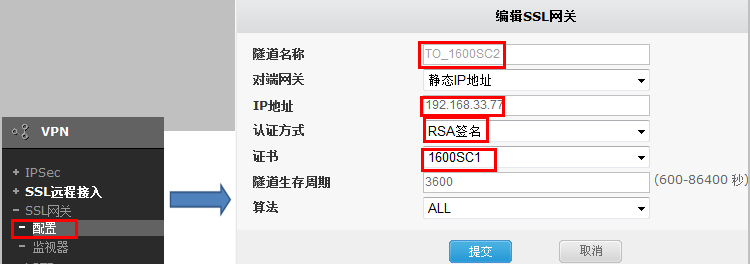

a、编辑SSL网关

认证方式:RSA 算法:all

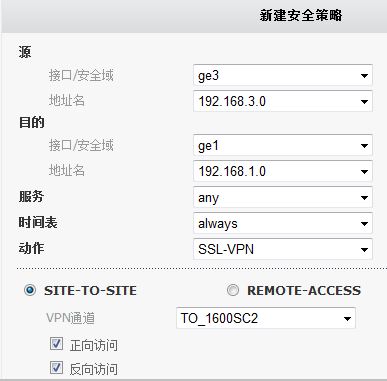

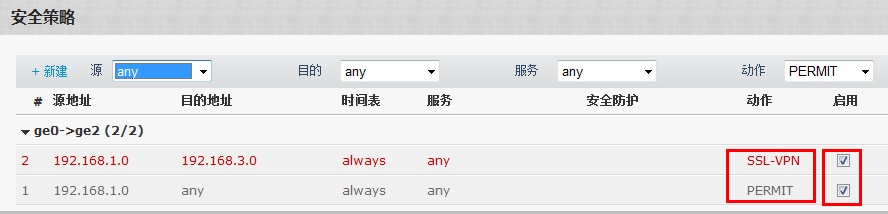

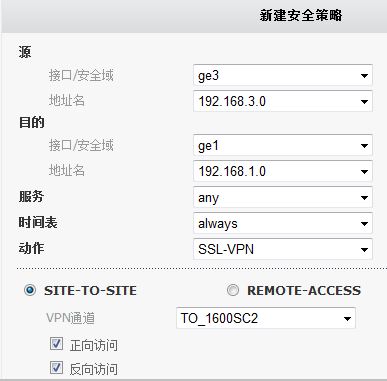

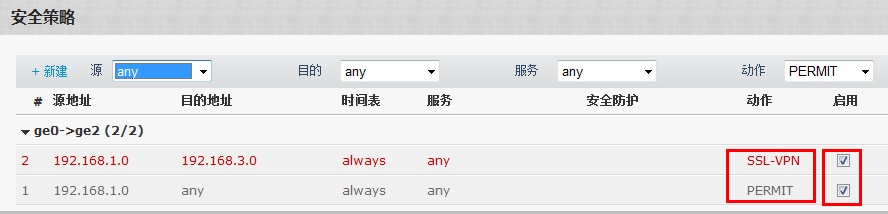

b、配置安全策略(与SSL 相关的安全策略建议调整到其它策略的前面,以免隧道流量匹配错误)

类型选择“SITE TO SITE" ,勾选“正向访问”和“反向访问”

最终的安全策略表如下所示:(以下第二条是允许内网用户访问互联网的配置,这里稍微说明下,建议把SSL相关的策略调整到前面)

五、配置验证

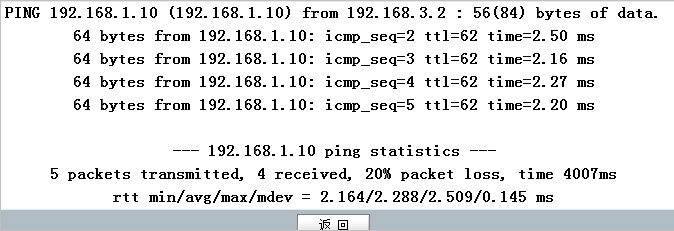

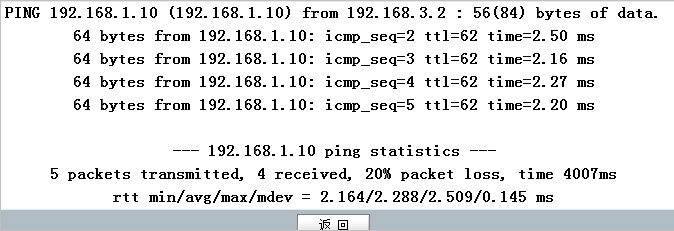

1、从1600SC2的内网去测试ping 1600SC1的内网的用户主机,该操作是为了触发SSL VPN隧道的建立

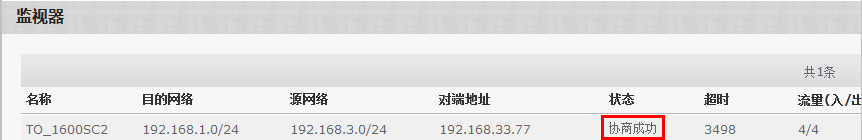

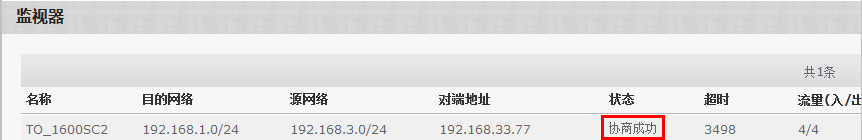

ping通以后,可以在 SSL 网关监视器里看到SSL VPN隧道建立的状态

2、进一步测试,从1600SC1的内网去探测ping 1600SC2的内网用户的主机