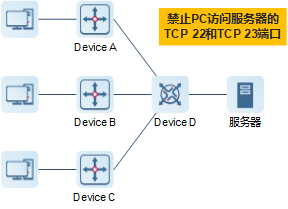

l 数据方向层面:ACL在靠近源端还是目的端配置?

l 网络层级层面:ACL在汇聚层还是接入层配置?

l 链路层面:ACL在入接口还是出接口配置?

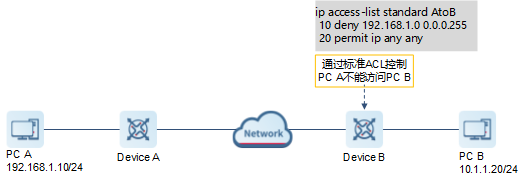

l 标准ACL(匹配源地址),在靠近报文目的的设备上进行配置。

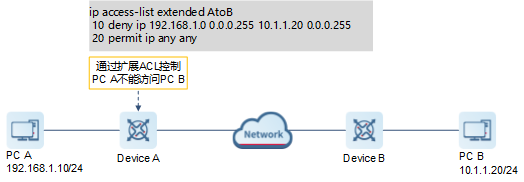

l 扩展ACL(匹配目的地址),建议在靠近报文源的设备上进行配置。

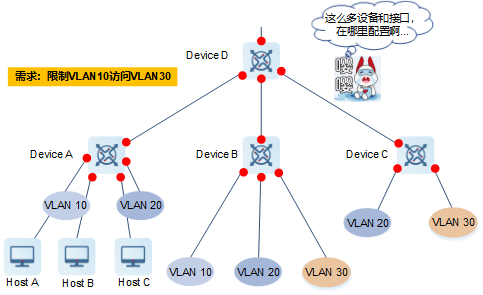

l 控制VLAN内的数据流,需要在接入交换机上配置ACL。

l 控制VLAN间的数据流,需要在汇聚交换机(网关)配置ACL。

相关链接

ACL基本概念及原理介绍

更多技术博文

-

锐捷安全关于极危React Server Components远程代码执行漏洞的解读

锐捷安全关于极危React Server Components远程代码执行漏洞的解读近期,React 团队披露了React Server Components组件中的一个远程代码执行漏洞(CVE-2025-55182)。React 服务器组件(RSC)是一项核心功能,它允许开发者在服务器端直接渲染组件,并将结果发送至客户端,从而提升性能与用户体验。目前,该技术已被Next.js、Shopify Hydrogen、Gatsby 5等主流框架广泛采用,在电商平台、SaaS服务以及内容站点等多个领域具有普遍应用。在FOFA资产测绘平台的监测数据中,锐捷安全发现基于Next.js的应用资产数量已达766万,这意味着超过200万台服务器可能面临安全风险。尤为严峻的是,相关漏洞的利用成功率极高,接近100%,攻击者能够稳定实现完整的远程代码执行,对系统安全构成严重威胁。

-

#防火墙

-

-

当 CSI 唤醒 Wi-Fi “第六感”,世界将如何改变?

当 CSI 唤醒 Wi-Fi “第六感”,世界将如何改变?本文深入解读Wi-Fi CSI(信道状态信息)感知技术,揭示如何通过Wi-Fi信号波动实现人体存在检测、行动轨迹追踪乃至呼吸监测。探讨其相较于传统传感器在成本、隐私与穿墙能力方面的优势,并结合锐捷网络在定位、节能、康养及户型重构等场景的落地案例,展现无线网络从“连接”向“智能感知”演进的技术前景。

-

#无线网

-

#Wi-Fi 信号

-

#知识百科

-

#无线

-

-

十万卡GPU集群“不堵车”,算力背后的网络调度密码

十万卡GPU集群“不堵车”,算力背后的网络调度密码锐捷AI-Fabric智算网络解决方案针对万卡级GPU集群的AI训练瓶颈,通过三级多轨组网、高达97%的带宽利用率与端到端零丢包设计,有效降低网络通信时延,释放算力。方案支持超大规模集群扩展,并借助智能运维实现网络可视化与自动化管理,已助力锐捷在高端数据中心交换机市场连续领先,为智算中心构建高效数据基础。

-

#交换机

-

-

当AI参与医院内网终端管理:锐捷RG-SMP+入网严把关、运维快定位、离网自动化

当AI参与医院内网终端管理:锐捷RG-SMP+入网严把关、运维快定位、离网自动化本文通过场景化案例,揭示医院信息科面临的终端准入、定位、IP及资产管理四大痛点,并详解锐捷新一代内网准入解决方案(RG-SMP+)如何以AI指纹识别、端口级监控与自动化运维,实现终端精准管控与智能台账,助力医院告别“人肉硬扛”,构建安全、高效的内网环境。

-

#技术原理

-

#医疗

-

#医院网络

-

#身份管理

-